Entropie : trois règles pour un mot de passe fort

Paul Fouquet

17/06/2025

Prenons aujourd'hui un point de vue qui nous concerne tous, professionnellement comme personnellement : celui de l'utilisateur.

Vous pensez qu'avoir un mot de passe conforme à une politique de sécurité offre un niveau de sécurité suffisant ?

Pour vérifier cela, abordons ensemble le sujet de l'entropie des mots de passe et le risque qu'il couvre : celui du craquage des mots de passe.

Craquer votre mot de passe ? Fort de ses 12 caractères, d'un chiffre imposé et d'un caractère spécial ? Impossible ?

Pas tant que ça.

Vous pensez qu'avoir un mot de passe conforme à une politique de sécurité offre un niveau de sécurité suffisant ?

Pour vérifier cela, abordons ensemble le sujet de l'entropie des mots de passe et le risque qu'il couvre : celui du craquage des mots de passe.

Craquer votre mot de passe ? Fort de ses 12 caractères, d'un chiffre imposé et d'un caractère spécial ? Impossible ?

Pas tant que ça.

Craquer un mot de passe

"Craquer" un mot de passe est le processus utilisé pour identifier ou retrouver l'accès à une ressource numérique.

Si la pratique trouve un usage légitime en interne, elle est bien plus connue, ou du moins envisagée, dans le cadre de la menace.

Craquer un mot de passe peut livrer, à des acteurs mal intentionnés, les ressources nécessaires à l'usurpation d'identité ou pour accéder à un compte bancaire.

En pratique, les logiciels utilisés dans le cadre d'un tel contournement sont alimentés par un dictionnaire et un algorithme. Le logiciel cherchera donc à réaliser des combinaisons vraisemblables avant de tenter le pur hasard (bruteforce).

Sans surprise, vous allez dire, à raison, que cela concerne :

* les mots de passe courts ;

* les mots de passe simples ;

* les mots de passe "prévisibles" comme "azerty" ou "1234" ;

Comment se déroule un piratage de mot de passe ?

Il existe trois méthodes, la première que nous avons déjà évoquée est celle du "Bruteforce", elle consiste essentiellement à essayer toutes les combinaisons possibles jusqu'à ce que le bon mot de passe soit finalement atteint. Cette méthode est automatisée par un programme et est aussi longue que le mot de passe est complexe.

Cette méthode est typiquement utilisée en cas de fuite de base de données : le mot de passe est généralement chiffré, mais il est alors possible d'essayer une infinité de combinaisons sans contrainte.

La seconde est celle du "Phishing", méthode qui consiste à induire en erreur un utilisateur en lui demandant de se connecter (souvent au moyen d'un email) sur un site vraisemblablement légitime pour ainsi récupérer une combinaison de l'identifiant et du mot de passe.

La dernière, la plus simple et pourtant la plus importante, consiste à deviner le mot de passe au vue des règles de sécurité de ce dernier et des intérêts de l'individu.

Cette méthode est à prendre très au sérieux car bien souvent la sensibilisation des salariés sur ce sujet laisse à désirer, ce qui contribue à un manque de prise au sérieux des potentielles failles de sécurité.

À ce titre, j'ai pu à plusieurs reprises "craquer" des mots de passe en direct lors d'audits de conformité en essayant la combinaison suivante :

{nom de l'entreprise avec la première lettre en majuscule}{dernière année où le renouvellement a été demandé}{un caractère spécial, typiquement un point}

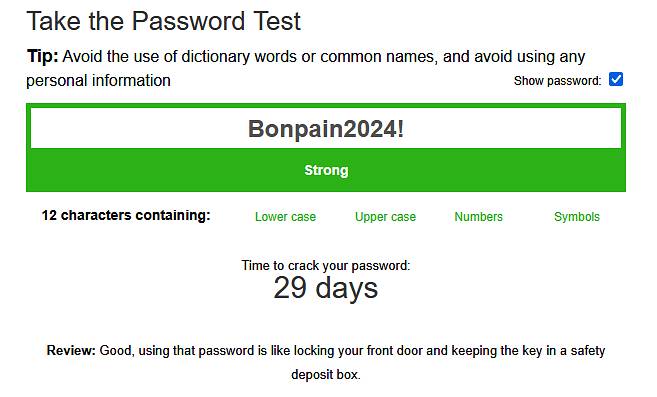

Ainsi, la première combinaison que j'essaierai pour déverrouiller un poste de travail dans l'entreprise Bonpain serait : Bonpain2024!

Et si je vous disais qu'on pouvait combiner plusieurs méthodes ?

En effet, et si après avoir effectué mes recherches sur un usager, ou une entreprise, j'alimentais dans mon programme des mots clefs, un dictionnaire, en rapport avec ma cible ?

Si je programme mon logiciel de bruteforce pour essayer d'utiliser des termes hautement spécifiques à votre activité ou votre comportement, alors le temps nécessaire pour trouver votre mot de passe en sera drastiquement réduit.

Afin d'illustrer mon exemple, je vous invite à essayer (avec un faux mot de passe) Password Monster : c'est un outil relativement simple qui estime le temps nécessaire pour craquer un mot de passe.

Password Monster est utilisé ici exclusivement à titre d'illustration et de démonstration et doit être considéré comme délivrant, au mieux, des approximations et non pas de la donnée précise.

Là où il est particulièrement intéressant pour notre exercice, c'est qu'il est (en date de mai 2025) exclusivement configuré avec un "dictionnaire" anglais. Il simule donc un bruteforce "simple" (sans dictionnaire) lorsque utilisé avec du français, tout en simulant une attaque plus ciblée avec les mots de passe anglais.

Pour illustrer :

"bonpain" étant français, ces termes ne sont pas référencés dans le dictionnaire de Password Monster. Il s'agirait donc d'un mot de passe incroyable qui prendrait presque un mois de travail ininterrompu pour qu'un ordinateur parvienne à le craquer.

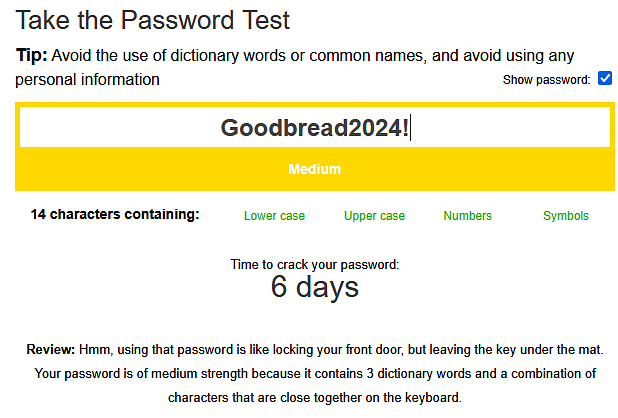

Et si je remplaçais "bonpain" par son équivalent anglais ? "Goodbread2024!"

C'est plus long, donc plus susceptible d'être solide ?

Malgré l'utilisation de plus de caractères, la résilience du mot de passe est divisée par quatre.

D'où l'importance du caractère non entropique

L'entropie du mot de passe consiste à multiplier les combinaisons possibles pour le déduire.

"Bonpain2024!" dispose d'une entropie extrêmement faible malgré le fait qu'il remplit brillamment le cahier des charges du mot de passe "sécurisé" (12 caractères, un nombre, une majuscule et un caractère spécial).

Vous l'avez compris, une attaque se fait sur deux flancs : la longueur du mot de passe et la logique des mots qui le composent.

Ainsi, chaque fois que vous augmentez les combinaisons possibles pour reconstituer votre mot de passe, vous augmentez sa résilience, pour cela, il existe deux méthodes :

* augmenter la longueur de votre de mot de passe

* augmenter l'absurdité de votre mot de passe

La première méthode vous renforce contre l'aspect logiciel de l'attaque : plus le mot de passe est long, plus les possibilités pour le reconstruire sont nombreuses et donc, plus de temps sera nécessaire.

La seconde méthode réduit l'efficacité des "dictionnaires" et pousse donc l'attaquant à se reposer exclusivement sur l'aspect logiciel "bruteforce".

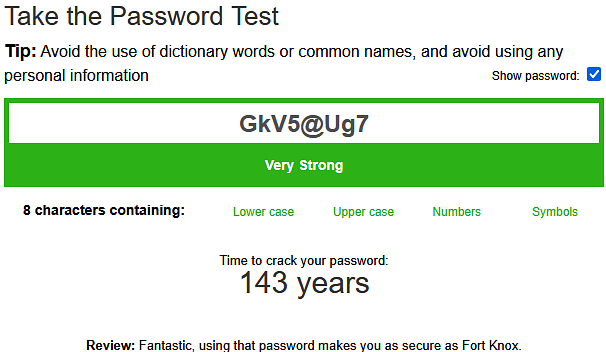

Résultat :

En conclusion, la sécurité des mots de passe ne repose pas uniquement sur leur complexité apparente, mais aussi sur leur entropie et leur imprévisibilité. En combinant longueur, complexité et absurdité, vous pouvez créer des mots de passe robustes qui résistent aux attaques, retenez ces trois règles pour votre prochain mot de passe :

Longueur : Optez pour des mots de passe longs. Plus un mot de passe est long, plus le nombre de combinaisons possibles augmente, rendant les attaques par force brute moins efficaces.

Complexité : Utilisez des combinaisons de lettres, chiffres et caractères spéciaux qui n'ont pas de sens apparent. Évitez les mots courants, les phrases prévisibles ou les informations personnelles faciles à deviner.

Absurdité : Les attaques par dictionnaire utilisent des listes de mots courants pour deviner les mots de passe. En évitant les mots du dictionnaire et en utilisant des combinaisons aléatoires, vous rendez ces attaques inefficaces.